Tabla de contenido

En los últimos años, los ciberdelincuentes distribuyen un nuevo tipo de virus que puede cifrar los archivos de su ordenador (o de su red) con el fin de ganar dinero fácil de sus víctimas. Este tipo de virus se llama "Ransomware" y puede infectar los sistemas informáticos si el usuario del ordenador no presta atención al abrir archivos adjuntos o enlaces de remitentes desconocidos o sitios que han sido hackeados porSegún mi experiencia, la única forma segura de protegerse de este tipo de virus, es tener copias de seguridad limpias de sus archivos almacenadas en un lugar separado de su ordenador. Por ejemplo, en un disco duro USB externo no conectado o en DVD-Rom's.

Este artículo contiene información importante de algunos virus encriptadores conocidos -crypt- que fueron diseñados para encriptar archivos críticos, además de las opciones y utilidades disponibles para descifrar sus archivos encriptados tras la infección. Escribí este artículo para mantener toda la información de las herramientas de descifrado disponibles en un solo lugar y trataré de mantener este artículo actualizado. Por favor, compartacon nosotros tu experiencia y cualquier otra información nueva que conozcas para ayudarnos mutuamente.

Cómo descifrar los archivos encriptados por el ransomware - Descripción y herramientas de descifrado conocidas - Métodos:

- NOMBRE DE RANSOWARE CryptowallCryptoDefense & How_DecryptCryptorbit o HowDecryptCryptolocker (Troj/Ransom-ACP", "Trojan.Ransomcrypt.F)CryptXXX V1, V2, V3 (Variantes: .crypt , crypz, o 5 caracteres hexadecimales)Locky & AutoLocky (Variantes: .locky)Trojan-Ransom.Win32.RectorTrojan-Ransom.Win32.Xorist, Trojan-Ransom.MSIL.VandevTrojan-Ransom.Win32.RakhniTrojan-Ransom.Win32.Rannoh o Trojan-Ransom.Win32.Cryakl.TeslaCrypt(Variantes: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, y .vvv)TeslaCrypt 3.0 (Variantes: .xxx, .ttt, .micro, .mp3)TeslaCrypt 4.0 (Nombre de archivo y extensión sin cambios)

Actualizaciones de junio de 2016:

1. Trend Micro ha lanzado la herramienta Ransomware File Decryptor para intentar descifrar los archivos cifrados por las siguientes familias de ransomware:

CryptXXX V1, V2, V3* .crypt , crypz, o 5 caracteres hexadecimales

CryptXXX V4, V5 .5 Caracteres hexadecimales

TeslaCrypt V1 .ECC

TeslaCrypt V2 .VVV, CCC, ZZZ, AAA, ABC, XYZ

TeslaCrypt V3 .XXX o TTT o MP3 o MICRO

TeslaCrypt V4 . SNSLocker .RSNSLocked

AutoLocky .locky

BadBlock 777 .777

XORIST .xorist o una extensión aleatoria

XORBAT .criptado

CERBER V1 <10 caracteres aleatorios>.cerber

Estampado .bloqueado

Nemucod .criptado

Quimera .cripta

* Nota: Se aplica al ransomware CryptXXX V3: Debido a la encriptación avanzada de este cripto-ransomware en particular, actualmente sólo es posible descifrar parcialmente los datos de los archivos afectados por CryptXXX V3, y tiene que utilizar una herramienta de reparación de terceros para reparar sus archivos como: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Para descargar la herramienta Ransomware File Decrypter de Trend Micro (y leer las instrucciones de uso), vaya a esta página: Downloading and Using the Trend Micro Ransomware File Decryptor

2. Kasperky ha publicado las siguientes herramientas de descifrado:

R. La herramienta RakhniDecryptor de Kaspersky está diseñada para descifrar archivos afectados por*:

Nota: La utilidad RakhniDecryptor está siempre actualizada para desencriptar archivos de varias familias de ransomware.

Rakhni

Agente.iih

Aura

Autoit

Pletor

Rotor

Lamer

Lortok

Cryptokluchen

Democracia

Bitman - TeslaCrypt versión 3 y 4

B. La herramienta RannohDecryptor de Kaspersky está diseñada para descifrar archivos afectados por:

Rannoh

AutoIt

Furia

Crybola

Cryakl

CryptXXX versiones 1 y 2

Cryptowalll - Información sobre el virus y opciones de descifrado.

El Cryptowall (o " Desencriptador Cryptowall ") es la nueva variante del virus Criptodefensa Cuando un ordenador se infecta con Cryptowall ransomware, entonces todos los archivos críticos del ordenador (incluidos los archivos de las unidades mapeadas -de la red- si se está conectado a una red) quedan cifrados con una fuerte encriptación, que hace prácticamente imposible descifrarlos. Después del Cryptowall En la encriptación, el virus crea y envía la clave privada (contraseña) a un servidor privado para que el delincuente la utilice para desencriptar sus archivos. Después de eso, los delincuentes informan a sus víctimas de que todos sus archivos críticos están encriptados y la única manera de desencriptarlos es pagar un rescate de 500 dólares (o más) en un período de tiempo definido, de lo contrario el rescate se duplicará o sus archivos se perderánpermanentemente.

Cómo descifrar los archivos infectados por Cryptowall y recuperar sus archivos:

Si quieres desencriptar Cryptowall archivos encriptados y recuperar sus archivos, entonces usted tiene estas opciones:

A. La primera opción es pagar el rescate. Si decide hacerlo, proceda con el pago bajo su propio riesgo porque, según nuestras investigaciones, algunos usuarios recuperan sus datos y otros no.

B. La segunda opción es limpiar el ordenador infectado y luego restaurar los archivos infectados a partir de una copia de seguridad limpia (si la tiene).

C. Si no tienes una copia de seguridad limpia, la única opción que te queda es restaurar tus archivos en versiones anteriores desde " Copias en la sombra "Obsérvese que este procedimiento sólo funciona en los sistemas operativos Windows 8, Windows 7 y Vista y sólo si la opción " Restauración del sistema " estaba previamente activada en su ordenador y no fue desactivada después de la Cryptowall infección.

- Enlace de referencia: Cómo restaurar tus archivos desde las Shadow Copies.

Un análisis detallado de Cryptowall La infección del ransomware y su eliminación se puede encontrar en este post:

- Cómo eliminar el virus CryptoWall y restaurar sus archivos

CryptoDefense & How_Decrypt - Información sobre virus y descifrado.

Criptodefensa es otro virus ransomware que puede encriptar todos los archivos de su ordenador independientemente de su extensión (tipo de archivo) con una fuerte encriptación de manera que hace prácticamente imposible desencriptarlos. El virus puede desactivar el " Restauración del sistema " en el ordenador infectado y puede borrar todos los " Copias de volumen en la sombra ", por lo que no podrá restaurar sus archivos a sus versiones anteriores. Tras la infección Criptodefensa crea dos archivos en cada carpeta infectada ("How_Decrypt.txt" y "How_Decrypt.html") con instrucciones detalladas sobre cómo pagar el rescate para descifrar sus archivos y envía la clave privada (contraseña) a un servidor privado para que el delincuente la utilice para descifrar sus archivos.

Un análisis detallado de Criptodefensa La infección del ransomware y su eliminación se puede encontrar en este post:

- Cómo eliminar el virus CryptoDefense y restaurar sus archivos

Cómo descifrar los archivos encriptados por Cryptodefense y recuperar sus archivos:

Para desencriptar Criptodefensa archivos infectados tiene estas opciones:

A. La primera opción es pagar el rescate. Si decide hacerlo, proceda al pago bajo su propio riesgo porque, según nuestras investigaciones, algunos usuarios recuperan sus datos y otros no.

B. La segunda opción es limpiar el ordenador infectado y luego restaurar los archivos infectados a partir de una copia de seguridad limpia (si la tiene).

C. Si no tienes una copia de seguridad limpia, puedes intentar restaurar tus archivos en versiones anteriores desde " Copias en la sombra "Obsérvese que este procedimiento sólo funciona en los sistemas operativos Windows 8, Windows 7 y Vista y sólo si la opción " Restauración del sistema " estaba previamente activada en su ordenador y no fue desactivada después de la Criptodefensa infección.

- Enlace de referencia: Cómo restaurar tus archivos desde las Shadow Copies.

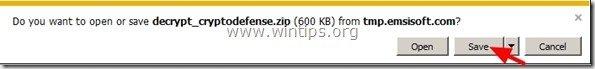

D. Por último, si no tienes una copia de seguridad limpia y no puedes restaurar tus archivos desde " Copias en la sombra ", entonces puedes intentar desencriptar La criptodefensa de archivos encriptados utilizando el Desencriptador de Emsisoft utilidad. Para hacer eso:

Aviso importante: Esta utilidad sólo funciona para los ordenadores infectados antes del 1 de abril de 2014.

1. Descargar “ Emsisoft Decrypter " a su ordenador (por ejemplo, su Escritorio ).

2. Cuando la descarga se haya completado, navegue a su Escritorio y " Extracto " el " decrypt_cryptodefense.zip ".

3. Ahora Haga doble clic en para ejecutar el " decrypt_cryptodefense" utilidad.

4. Por último, pulse el botón " Descifrar " para descifrar sus archivos.

Fuente - Información adicional: Un tutorial detallado sobre cómo descifrar los archivos encriptados por CryptoDefense utilizando El desencriptador de Emsisoft La utilidad se puede encontrar aquí: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit o HowDecrypt - Información sobre el virus y descifrado.

Cryptorbit o HowDecrypt es un virus ransomware que puede cifrar todos los archivos de su ordenador. Una vez que su ordenador está infectado con Cryptorbit todos sus archivos críticos son encriptados independientemente de su extensión (tipo de archivo) con una fuerte encriptación que hace prácticamente imposible desencriptarlos. El virus también crea dos archivos en cada carpeta infectada de su ordenador (" CómoDescifrar.txt " y "HowDecrypt.gif") con instrucciones detalladas sobre cómo puede pagar el rescate y descifrar sus archivos.

Un análisis detallado de Cryptorbit La infección del ransomware y su eliminación se puede encontrar en este post:

- Cómo eliminar el virus Cryptorbit (HOWDECRYPT) y restaurar sus archivos

Cómo desencriptar los archivos infectados por Cryptorbit y recuperar sus archivos:

Para desencriptar Cryptorbit archivos encriptados tienes estas opciones:

A. La primera opción es pagar el rescate. Si decide hacerlo, proceda al pago bajo su propio riesgo, ya que según nuestras investigaciones algunos usuarios recuperan sus datos y otros no.

B. La segunda opción es limpiar el ordenador infectado y luego restaurar los archivos infectados a partir de una copia de seguridad limpia (si la tiene).

C. Si no tienes una copia de seguridad limpia, puedes intentar restaurar tus archivos en versiones anteriores desde " Copias en la sombra "Obsérvese que este procedimiento sólo funciona en los sistemas operativos Windows 8, Windows 7 y Vista y sólo si la opción " Restauración del sistema " estaba previamente activada en su ordenador y no fue desactivada después de la Cryptorbit infección.

- Enlace de referencia: Cómo restaurar tus archivos desde las Shadow Copies.

D. Por último, si no tienes una copia de seguridad limpia y no puedes restaurar tus archivos desde " Copias en la sombra ", entonces puedes intentar desencriptar La empresa Cryptorbit archivos encriptados utilizando el Anti-CryptorBit utilidad. Para hacer eso:

1. Descargar “ Anti-CryptorBit " a su ordenador (por ejemplo, su Escritorio )

2. Cuando la descarga se haya completado, navegue a su Escritorio y " Extracto " el " Anti-CryptorBitV2.zip ".

3. Ahora Haga doble clic en para ejecutar el Anti-CryptorBitv2 utilidad.

4. Elija el tipo de archivos que desea recuperar (por ejemplo, "JPG")

5. Por último, elija la carpeta que contiene los archivos corruptos/cifrados (JPG) y pulse el botón " Inicie " para arreglarlas.

Cryptolocker - Información sobre el virus y descifrado.

Cryptolocker (también conocido como " Troj/Ransom-ACP ", " Trojan.Ransomcrypt.F ") es un desagradable virus Ransomware (TROJAN) y cuando infecta tu ordenador, encripta todos los archivos independientemente de su extensión (tipo de archivo). La mala noticia con este virus es que, una vez que infecta tu ordenador, tus archivos críticos son encriptados con una fuerte encriptación y es prácticamente imposible desencriptarlos. Una vez que un ordenador está infectado con el virus Cryptolocker, entonces un mensaje de informaciónaparece en el ordenador de la víctima exigiendo un pago (rescate) de 300$ (o más) para desencriptar sus archivos.

Un análisis detallado de Cryptolocker La infección del ransomware y su eliminación se puede encontrar en este post:

- Cómo eliminar el ransomware CryptoLocker y restaurar sus archivos

Cómo desencriptar los archivos infectados por Cryptolocker y recuperar sus archivos:

Para desencriptar Cryptolocker archivos infectados tiene estas opciones:

A. La primera opción es pagar el rescate. Si decide hacerlo, proceda al pago bajo su propio riesgo, ya que según nuestras investigaciones algunos usuarios recuperan sus datos y otros no.

B. La segunda opción es limpiar el ordenador infectado y luego restaurar los archivos infectados a partir de una copia de seguridad limpia (si la tiene).

C. Si no tienes una copia de seguridad limpia, puedes intentar restaurar tus archivos en versiones anteriores desde " Copias en la sombra "Obsérvese que este procedimiento sólo funciona en los sistemas operativos Windows 8, Windows 7 y Vista y sólo si la opción " Restauración del sistema " estaba previamente activada en su ordenador y no fue desactivada después de la Cryptolocker infección.

- Enlace de referencia: Cómo restaurar tus archivos desde las Shadow Copies.

D. En agosto de 2014, FireEye y Fox-IT han lanzado un nuevo servicio que recupera la clave privada de descifrado para los usuarios que fueron infectados por el ransomware CryptoLocker. El servicio se llama ' DecryptCryptoLocker (el servicio se ha interrumpido), está disponible en todo el mundo y no requiere que los usuarios se registren o proporcionen información de contacto para utilizarlo.

Para utilizar este servicio tienes que visitar este sitio: (el servicio ha dejado de funcionar) y subir un archivo cifrado de CryptoLocker desde el ordenador infectado (Aviso: subir un archivo que no contenga información sensible y/o privada). Después de hacer esto, tienes que especificar una dirección de correo electrónico para recibir tu clave privada y un enlace para descargar la herramienta de descifrado. Finalmente ejecuta elDescargue la herramienta de descifrado de CryptoLocker (localmente en su ordenador) e introduzca su clave privada para descifrar sus archivos cifrados por CryptoLocker.

Puede encontrar más información sobre este servicio aquí: FireEye and Fox-IT Announce New Service to Help CryptoLocker Victims.

CryptXXX V1, V2, V3 (Variantes: .crypt , crypz, o 5 caracteres hexadecimales).

- CriptoXXX V1 & CriptoXXX V2 El ransomware encripta sus archivos y añade la extensión ".crypt" al final de cada archivo tras la infección. CryptXXX v3 añade la extensión ".cryptz" después de cifrar sus archivos.

El troyano CryptXXX encripta los siguientes tipos de archivos:

.3DM, .3DS, .3G2, .3GP, .7Z, .ACCDB, .AES, .AI, .AIF, .APK, .APP, .ARC, .ASC, .ASF, .ASM, .ASP, .ASPX, ASX, .AVI, .BMP, .BRD, .BZ2, .C, .CER, .CFG, .CFM, .CGI, .CGM, .CLASS, .CMD, .CPP, .CRT, .CS, .CSR, .CSS, .CSV, .CUE, .DB, .DBF, .DCH, .DCU, .DDS, .DIF, .DIP, .DJV, .DJVU, .DOC, .DOCB, .DOCM, .DOCX, .DOT, .DOTM, .DOTX, .DTD, .DWG, .DXF, .EML, .EPS, .FDB, .FLA, .FLV, .FRM, .GADGET, .GBK, .GBR,.GED, .GIF, .GPG, .GPX, .GZ, .H, .H, .HTM, .HTML, .HWP, .IBD, .IBOOKS, .IFF, .INDD, .JAR, .JAVA, .JKS, .JPG, .JS, .JSP, .KEY, .KML, .KMZ, .LAY, .LAY6, .LDF, .LUA, .M, .M3U, .M4A, .M4V, .MAX, .MDB, .MDF, .MFD, .MID, .MKV, .MML, .MOV, .MP3, .MP4, .MPA, .MPG, .MS11, .MSI, .MYD, .MYI, .NEF, .NOTE, .OBJ, .ODB, .ODG, .ODP, .ODS, .ODT, .OTG, .OTP, .OTS, .OTT, .P12, .PAGES, .PAQ, .PAS, .PCT, .PDB, .PDF,.PEM, .PHP, .PIF, .PL, .PLUGIN, .PNG, .POT, .POTM, .POTX, .PPAM, .PPS, .PPSM, .PPSX, .PPT, .PPTM, .PPTX, .PRF, .PRIV, .PRIVAT, .PS, PSD, .PSPIMAGE, .PY, .QCOW2, .RA, .RAR, .RAW, .RM, .RSS, .RTF, .SCH, .SDF, .SH, .SITX, .SLDX, .SLK, .SLN, .SQL, .SQLITE, .SQLITE, .SRT, .STC, .STD, .STI, .STW, .SVG, .SWF, .SXC, .SXD, .SXI, .SXM, .SXW, .TAR, .TBK, .TEX, .TGA, .TGZ, .THM, .TIF, .TIFF, .TLB, .TMP, .TXT,.UOP, .UOT, .VB, .VBS, .VCF, .VCXPRO, .VDI, .VMDK, .VMX, .VOB, .WAV, .WKS, .WMA, .WMV, .WPD, .WPS, .WSF, .XCODEPROJ, .XHTML, .XLC, .XLM, .XLR, .XLS, .XLSB, .XLSM, .XLSX, .XLT, .XLTM, .XLTX, .XLW, .XML, .YUV, .ZIP, .ZIPX

Cómo descifrar los archivos CryptXXX.

Si está infectado con la versión 1 o 2 de CryptXXX, utilice la herramienta RannohDecryptor de Kaspersky para desencriptar sus archivos.

Si está infectado con la versión 3 de CryptXXX, utilice el desencriptador de archivos de ransomware de Trend Micro.

Nota: Debido a la avanzada encriptación del virus CryptXXX V3, actualmente sólo es posible descifrar parcialmente los datos y hay que utilizar una herramienta de reparación de terceros para reparar los archivos, como por ejemplo: http://www.stellarinfo.com/file-repair/file-repair-toolkit.php

Locky y AutoLocky (Variantes: .locky)

Locky encripta sus archivos utilizando un cifrado RSA-2048 y AES-128 y, tras la infección, todos sus archivos son renombrados con un nombre de archivo único -de 32 caracteres- con la extensión ".locky" (por ejemplo, " 1E776633B7E6DFE7ACD1B1A5E9577BCE.locky "). Locky puede infectar unidades locales o de red y durante la infección crea un archivo llamado " Instrucciones de ayuda " en cada carpeta infectada, con instrucciones sobre cómo puede pagar el rescate y descifrar sus archivos utilizando el navegador TOR.

AutoLocky es otra variante del virus Locky. La principal diferencia entre Locky y Autolocky es que Autolocky no cambia el nombre original del archivo durante la infección (por ejemplo, si un archivo se llama " Documento1.doc " antes de la infección, el Autolocky lo renombra como " Documento1.doc.locky ")

Cómo descifrar archivos .LOCKY:

- La primera opción es limpiar el ordenador infectado y luego restaurar sus archivos infectados desde una copia de seguridad limpia (si la tiene). La segunda opción, si no tiene una copia de seguridad limpia, es restaurar sus archivos en versiones anteriores desde " Copias en la sombra "La tercera opción es utilizar el descifrador de Emsisoft para AutoLocky para descifrar sus archivos. Autolocky ) .

Trojan-Ransom.Win32.Rector - Información sobre el virus y descifrado.

El Rector de Troya encripta archivos con las siguientes extensiones: .doc , .jpg , .pdf .rar , y después de la infección it Una vez que sus archivos están infectados con Rector de Troya, entonces las extensiones de los archivos infectados se cambian a .VSCRYPT , .INFECTADO , . KORREKTOR o .BLOC Cuando intentas abrir los archivos infectados, aparece en tu pantalla un mensaje en caracteres cirílicos que contiene la petición de rescate y los detalles para el pago. El ciberdelincuente que hace el Rector de Troya llamado "†† KOPPEKTOP †† y le pide que se comunique con él por correo electrónico o ICQ (EMAIL: [email protected] / ICQ: 557973252 o 481095) para darle instrucciones sobre cómo desbloquear sus archivos.

Cómo descifrar los archivos infectados con Trojan Rector y recuperar sus archivos:

Consejos: Copie todos los archivos infectados a un directorio separado y cierre todos los programas abiertos antes de proceder a escanear y descifrar los archivos afectados.

1. Descargar Desencriptador de rectores (de Kaspersky Labs) a su ordenador.

2. Cuando la descarga se haya completado, ejecute RectorDecryptor.exe.

3. Pulse el botón " Iniciar la exploración " para escanear sus unidades en busca de los archivos encriptados.

4. Que el RectorDecryptor para escanear y descifrar los archivos encriptados (con extensiones .vscrypt, .infected, .bloc, .korrektor) y luego seleccione la opción de " Eliminar los archivos encriptados después de la desencriptación " si la desencriptación fue exitosa. *

Después del descifrado, puede encontrar un registro de informe del proceso de escaneo/descifrado en la raíz de su unidad C:\ (por ejemplo, " C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ").

5. Por último, siga revisando y limpiando su sistema de programas maliciosos que puedan existir en él.

Fuente - Información adicional: http://support.kaspersky.com/viruses/disinfection/4264#block2

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev - Información sobre el virus y descifrado.

El Troyano Ransom Xorist & Troyano Ransom Valdev , encripta archivos con las siguientes extensiones:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir,divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr,idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap,htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd,vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp,eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Después de la infección, Troyano Ransom Xorist compromete la seguridad de su ordenador, lo hace inestable y muestra mensajes en su pantalla exigiendo un rescate para descifrar los archivos infectados. Los mensajes contienen también información sobre cómo pagar el rescate para obtener la utilidad de descifrado de los ciberdelincuentes.

Cómo descifrar archivos infectados con el troyano Win32.Xorist o el troyano MSIL.Vandev:

Consejos: Copie todos los archivos infectados a un directorio separado y cierre todos los programas abiertos antes de proceder a escanear y descifrar los archivos afectados.

1. Descargar Desencriptador Xorista (de Kaspersky Labs) a su ordenador.

2. Cuando la descarga se haya completado, ejecute XoristDecryptor.exe .

Nota: Si desea eliminar los archivos encriptados cuando se complete la desencriptación, haga clic en el botón " Cambiar los parámetros " y marque la opción " Eliminar los archivos encriptados después de la desencriptación " en la casilla " Opciones adicionales ”.

3. Pulse el botón " Iniciar la exploración ".

4. Introduzca la ruta de al menos un archivo cifrado y espere a que la utilidad descifre los archivos cifrados.

5. Si el descifrado fue exitoso, reinicie su computadora y luego escanee y limpie su sistema de programas maliciosos que puedan existir en él.

Fuente - Información adicional: http://support.kaspersky.com/viruses/disinfection/2911#block2

Trojan-Ransom.Win32.Rakhni - Información y descifrado del virus.

El Troyano Ransom Rakhni encripta los archivos cambiando las extensiones de los mismos de la siguiente manera:

... ... ... ... ... ... ... pizda@qq_com

Después de la encriptación, sus archivos son inutilizables y la seguridad de su sistema está comprometida. También el Troyano-Ransom.Win32.Rakhni crea un archivo en su %APPDATA% carpeta llamada " salida.hhr.oshit " que contiene la contraseña cifrada de los archivos infectados.

Advertencia: El Troyano-Ransom.Win32.Rakhni crea el " salida.hhr.oshit " que contiene una contraseña encriptada para los archivos del usuario. Si este archivo permanece en el ordenador, hará el descifrado con el RakhniDecryptor Si el archivo ha sido eliminado, puede recuperarse con las utilidades de recuperación de archivos. Una vez recuperado el archivo, póngalo en %APPDATA% y ejecute el escaneo con la utilidad una vez más.

%APPDATA% ubicación de la carpeta:

- Windows XP: C:\NDocumentos y Ajustes\NDatos de Aplicación Windows 7/8: C:|Users\AppData\Roaming

Cómo desencriptar los archivos infectados por el troyano Rakhni y recuperar sus archivos:

1. Descargar Descifrador Rakhni (de Kaspersky Labs) a su ordenador.

2. Cuando la descarga se haya completado, ejecute RakhniDecryptor.exe .

Nota: Si desea eliminar los archivos encriptados cuando se complete la desencriptación, haga clic en el botón " Cambiar los parámetros " y marque la opción " Eliminar los archivos encriptados después de la desencriptación " en la casilla " Opciones adicionales ”.

3. Pulse el botón " Iniciar la exploración " para escanear sus unidades en busca de archivos encriptados.

4. Introduzca la ruta de al menos un archivo cifrado (por ejemplo, " archivo.doc.bloqueado ") y luego espere hasta que la utilidad recupere la contraseña de la carpeta " salida.hhr.oshit " (tenga en cuenta el Advertencia ) y descifra sus archivos.

Fuente - Información adicional: http://support.kaspersky.com/viruses/disinfection/10556#block2

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) - Información sobre el virus y descifrado.

El Troyano Rannoh o Troyano Cryakl encripta todos los archivos de tu ordenador de la siguiente manera:

- En caso de Troyano-Ransom.Win32.Rannoh infección, los nombres de los archivos y las extensiones se cambiarán según la plantilla bloqueada-. En caso de Troyano-Ransom.Win32.Cryakl la etiqueta {CRYPTENDBLACKDC} se añade al final de los nombres de los archivos.

Cómo desencriptar los archivos infectados por el troyano Rannoh o el troyano Cryakl y recuperar sus archivos:

Es importante: El Descifrador Rannoh descifra los archivos comparando un archivo encriptado y otro descifrado. Por lo tanto, si desea utilizar la utilidad Descifrador Rannoh para descifrar los archivos debe poseer una copia original de al menos un archivo cifrado antes de la infección (por ejemplo, de una copia de seguridad limpia).

1. Descargar Descifrador Rannoh a su ordenador.

2. Cuando la descarga se haya completado, ejecute RannohDecryptor.exe

Nota: Si desea eliminar los archivos encriptados una vez completada la desencriptación, haga clic en el botón " Cambiar los parámetros " y marque la opción " Eliminar los archivos encriptados después de la desencriptación " en la casilla " Opciones adicionales ”.

3. Pulse el botón " Iniciar la exploración ".

4. Leer el " Información necesaria " y luego haga clic en " Continuar " y especifique la ruta a una copia original de al menos un archivo cifrado antes de la infección (archivo limpio - original) y la ruta al archivo cifrado (archivo infectado - cifrado).

5. Después del descifrado, puede encontrar un registro de informe del proceso de escaneo/descifrado en la raíz de su unidad C:\N (por ejemplo, " C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt ").

Fuente - Información adicional: http://support.kaspersky.com/viruses/disinfection/8547#block1

TeslaCrypt (Variantes: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv)

El TeslaCrypt El virus ransomware añade las siguientes extensiones a sus archivos: .ecc, .ezz, .exx, .xyz, .zzz,. aaa, .abc, .ccc, & .vvv.

Cómo descifrar archivos TeslaCrypt:

Si está infectado con el virus TeslaCrypt, utilice una de estas herramientas para descifrar sus archivos:

- TeslaDecoder: Más información e instrucciones sobre el uso de TeslaDecoder se puede encontrar en este artículo: http://www.bleepingcomputer.com/forums/t/576600/tesladecoder-released-to-decrypt-exx-ezz-ecc-files-encrypted-by-teslacrypt/Trend Micro Ransomware File Decryptor.

TeslaCrypt V3.0 (Variantes: .xxx, .ttt, .micro, .mp3)

El TeslaCrypt 3.0 El virus ransomware añade las siguientes extensiones a sus archivos: .xxx, .ttt, .micro y .mp3

Cómo descifrar archivos TeslaCrypt V3.0:

Si está infectado con TeslaCrypt 3.0 y luego intentar recuperar sus archivos con:

- Herramienta de descifrado de archivos de ransomware de Trend's Micro.RakhniDecryptor (guía de uso)Tesla Decoder (guía de uso)Tesladecrypt - McAfee

TeslaCrypt V4.0 (El nombre y la extensión del archivo no han cambiado)

Para descifrar los archivos TeslaCrypt V4, pruebe una de las siguientes utilidades:

- Herramienta de descifrado de archivos de ransomware de Trend's Micro.RakhniDecryptor (Guía de uso)Tesla Decoder (Guía de uso)

andy dawis

El blog de un administrador de sistemas sobre Windows